1.- Explica con tus palabras (sin cortar y pegar) la diferencia entre las

imágenes vectoriales y los mapas de bits, insertando imágenes de ejemplos en cada caso.

Las imágenes vectoriales están definidas por figuras u objetos geométricos siguiendo un patrón definido por atributos matemáticos, como su posición, su forma, su color, etc.

Los mapas bits están constituidos por píxels, pequeños recuadros en los que se descompone la imagen que contienen información del color.

- Los mapas bits al ser aumentados pierden su resolución, mientras que, las imágenes vectoriales la conservan infinitamente.

- Todas las imágenes vectoriales tienen que ser pasadas a píxeles y si contienen muchos elementos la operación puede durar bastante tiempo

- Las imágenes vectoriales se usan principalmente para diseño gráfico, ya que, cada símbolo está compuesto por una fórmula matemática; aunque para captar fotografías se utiliza una mezcla de ambos.

2.- ¿Qué formatos de compresión son los más utilizados para comprimir las imágenes en mapas bits?

BMP (Bit Map, mapa de bits)

BMP es un formato estándar que Windows utiliza para almacenar imágenes independientes del dispositivo e independientes de la aplicación. El número de bits por píxel (1, 4, 8, 15, 24, 32 o 64) de un archivo BMP determinado se especifica en un encabezado de archivo. Los archivos BMP con 24 bits por píxel son muy comunes. Los archivos BMP no suelen comprimirse y, por tanto, no son muy apropiados para su transferencia a través de Internet.

GIF (Graphics Interchange Format, formato de intercambio de gráficos)

GIF es un formato común de las imágenes que aparecen en páginas Web. Los archivos GIF funcionan bien para dibujar líneas, imágenes con bloques de color sólido e imágenes con límites definidos entre colores. Los archivos GIF se comprimen, sin que se pierda información durante el proceso de compresión; una imagen descomprimida es exactamente igual que la imagen original. En un archivo GIF se puede especificar un color como transparente, de forma que la imagen tenga el color de fondo de cualquier página Web en la que se muestre. Una secuencia de imágenes GIF puede almacenarse en un único archivo para formar un GIF animado. Los archivos GIF almacenan como máximo 8 bits por píxel, por lo que se limitan a 256 colores.

JPEG (Joint Photographic Experts Group, grupo del conjunto de expertos en fotografía)

JPEG es un esquema de compresión que funciona muy bien para escenas naturales como fotografías escaneadas. Durante el proceso de compresión se pierde algo de información, pero la pérdida suele ser imperceptible para el ojo humano. Los archivos JPEG almacenan 24 bits por píxel, por lo que son capaces de mostrar más de 16 millones de colores. Los archivos JPEG no admiten transparencia ni animación.

EXIF (Exchangeable Image File, archivo de imagen intercambiable)

EXIF es un formato de archivo utilizado para las fotografías que se capturan con cámaras digitales. Un archivo EXIF contiene una imagen comprimida conforme a la especificación JPEG. Un archivo EXIF contiene también información acerca de la fotografía (fecha de toma, velocidad de obturación, tiempo de exposición, etcétera) e información acerca de la cámara (fabricante, modelo, etcétera).

PNG (Portable Network Graphics, gráficos de red portátiles)

El formato PNG conserva muchas de las ventajas del formato GIF pero también aporta más funciones que las del formato GIF. Al igual que los archivos GIF, los archivos PNG se comprimen sin que se pierda información. Los archivos PNG pueden almacenar colores con 8, 24 o 48 bits por píxel y escalas de grises con 1, 2, 4, 8 o 16 bits por píxel, mientras que los archivos GIF sólo pueden utilizar 1, 2, 4 u 8 bits por píxel. Un archivo PNG puede almacenar también un valor alfa para cada píxel, que especifica el grado de mezcla de ese píxel con el color de fondo.

TIFF (Tag Image File Format, formato de archivo de imágenes con etiquetas)

TIFF es un formato flexible y extensible, compatible con una amplia variedad de plataformas y aplicaciones de procesamiento de imágenes. Los archivos TIFF pueden almacenar imágenes con un número arbitrario de bits por píxel y pueden emplear varios algoritmos de compresión. Se pueden almacenar diversas imágenes en un único archivo TIFF de varias páginas. La información relacionada con la imagen (marca del escáner, equipo host, tipo de compresión, orientación, muestras por píxel, etcétera) puede almacenarse en el archivo y organizarse mediante el uso de etiquetas. El formato TIFF puede extenderse cuando se precise con la aprobación y adición de nuevas etiquetas.

3.- ¿Cuáles son los formatos más adecuados para imágenes fotográficas?

El TIFF, el RAW y el JPEG.

4.- ¿Qué es un píxel?

Un píxel es la menor unidad homogénea en color que forma parte de una imagen digital.

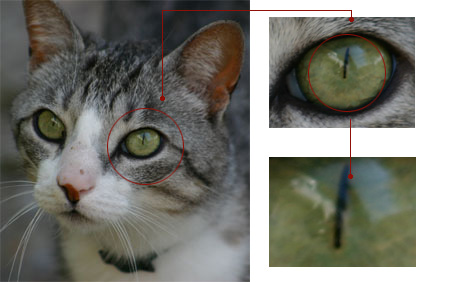

5.-Explica la relación entre la resolución de imagen y número de píxels. Inserta una imagen con diferentes resoluciones para explicar lo anterior.

|

| imagen de 300 px |

La resolución está directamente relacionada con la cantidad de píxeles que contiene la imagen.

Cuanto mayor píxelado, mayor resolución porque cada píxel divide la imagen, si la imagen esta compuesta por un mayor número de cuadraditos mejor sera su nitidez y no se percibirá la deformación.

|

| imagen de 72 px. |

En la primera imagen se observa una gran resolución al coger un fragmento de la imagen, mientras que en la segunda ha quedado deformado y casi no se puede distinguir el objeto.